Тема дипломной работы: Разработка системы обеспечения информационной безопасности в организации (на примере АО «KEGOC», г. Астана, Республика Казахстан)

или

Заказать новую работу(фрагменты работы)

| Учебное заведение: | Вузы города Омск > Омский гуманитарный университет |

| Тип работы: | Дипломные работы |

| Категория: | Защита информации, Информационная безопасность |

| Год сдачи: | 2017 |

| Количество страниц: | 72 |

| Оценка: | 5 |

| Дата публикации: | 08.08.2020 |

| Количество просмотров: | 497 |

| Рейтинг работы: |

Тема

работы: Разработка системы обеспечения информационной безопасности в

организации (на примере АО «KEGOC» Казахстанская компания по

управлению электрическими сетями (Kazakhstan Electricity Grid Operating Company))

Пояснительная

записка состоит из 72 страниц, включает 8 рисунков, 10 таблиц, 1 приложение, 31

использованный источник.

Перечень

ключевых слов: ИНФОРМАЦИОННАЯ СИСТЕМА, ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ, ЗАЩИТА

ИНФОРМАЦИИ, БАЗА ДАННЫХ, АКТИВЫ, УГРОЗА, РИСКИ, УЯЗВИМОСТИ., ТЕХНИЧЕСКИЕ

СРЕДСТВА ЗАЩИТЫ, СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ.

Объектом

исследования является АО «KEGOC».

Предметом

исследования является система обеспечения информационной безопасности

организации.

Цель

работы – разработка мероприятий по усовершенствованию системы обеспечения

информационной безопасности предприятия.

Методы

исследования – изучение научной литературы по теме исследования,

нормативно-правовой базы, аналитический и сравнительный методы.

В

результате работы разработана система обеспечения информационной безопасности

компании. Она может быть применена к АО «KEGOC».

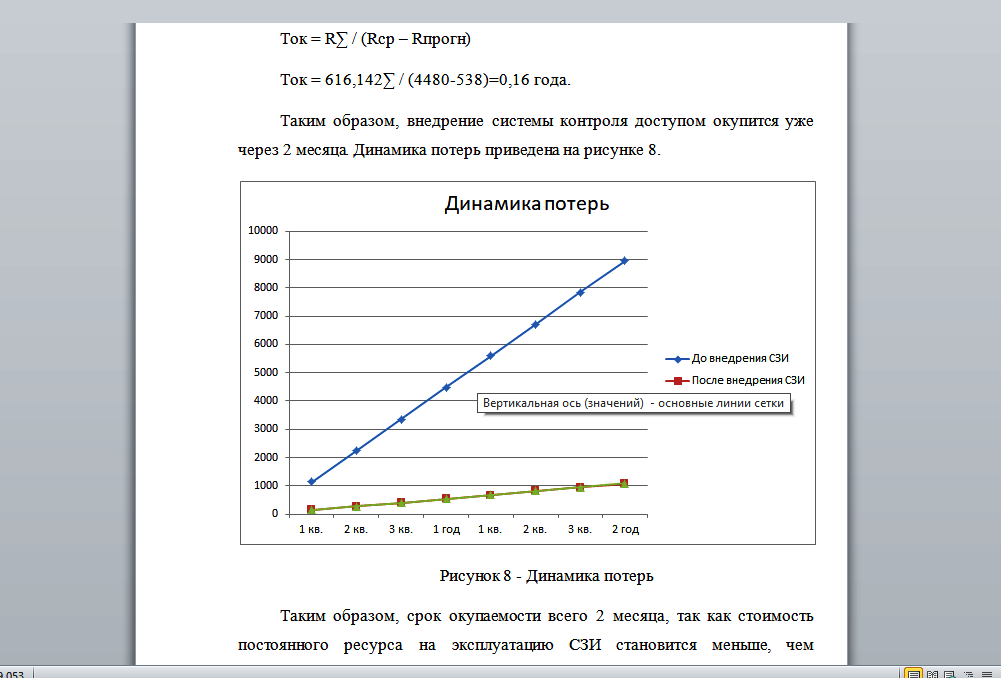

Экономическая

эффективность системы достигается за счет снижения потерь в результате

нанесения ущерба компании за счет утечек информации.

Актуальность: В связи с экономическими явлениями происходящими в последние время, обострилась борьба компаний за удержание занимаемой конкурентной позиции, а в некоторых случаях и за выживание. Спешная выработка антикризисных стратегий нередко сопряжена с сокращением расходов на неприоритетные задачи и направления.

К числу которых некоторые организации, к сожалению, относят информационную безопасность.

Когда говорят об информационной безопасности, то имеют в виду широкий спектр проблем: от стихийных бедствий и проблем с электропитанием до злоу

(фрагменты работы)

2.1 Цели и задачи информационной безопасности

Основываясь на результатах оценки угроз информационным активам организации, делаем вывод, что для компании наиболее актуальными методами повышения информационной безопасности являются:

• ограничение доступа к СУБД посторонних лиц;

• контроль над выполнением мероприятий по обеспечению безопасности информационных активов;

• предотвращение возможности утечки информации по техническим каналам.

Таким образом, в работе будут решены следующие задачи:

• Выбраны организационные меры по защите информации;

• Выбраны программно-аппаратные меры по защите информации;

• Описана структура выбранного программного комплекса по защите информации;

• Приведена инструкция по работе с программным комплексом;

• Оценена экономическая эффективность внедрения системы защиты информации [18].

2.3 Выбор программных и технических средств защиты

В настоящее время на рынке существует множество программно-аппаратных комплексов для защиты информации. Рассмотрим некоторые из них.

«Аура» - система защиты информации от несанкционированного доступа (СЗИ от НСД), предназначенная для комплексной защиты информации, обрабатываемой на компьютере под управлением ОС Windows (поддерживает 32битные версии операционных систем).

СЗИ от НСД «Аура» имеет сертификат по 3 классу защищенности СВТ и 2 уровню контроля НДВ.

СЗИ от НСД «Аура» дает возможность построения автоматизированных систем, отвечающих классу 1Б, 1В, 1Г, 1Д и информационных систем по обработке персональных данных по классам К1, К2, К3, К4.

Защита информации обеспечивается даже при краже носителей информации.

СЗИ от НСД «Аура» обеспечивает выполнение следующих задач:

• обеспечивает доверенную среду для аутентификации пользователей и контролирует целостность информационных объектов;

• осуществляет усиленную аутентификацию;

• обеспечивает многоуровневый контроль целостности информационных объектов вычислительной системы;

• контролирует доступ к устройствам, папкам и файлам;

• управляет печатью, автоматической маркировкой и учетом документов;

• осуществляет прозрачное кодирование съемных носителей, жестких дисков и виртуальных дисков;

• осуществляет достоверное уничтожение информационных объектов;

• регистрирует действия пользователя в системных журналах;

• осуществляет идентификацию и аутентификацию пользователей в доверенной среде с использованием электронных устройств Rutoken (на данный момент используется Rutoken версии 1.0) [9,17].

Электронный замок «Соболь» – это программно-аппаратное средство защиты компьютера от несанкционированного доступа (аппаратно-программный модуль доверенной загрузки).

Электронный замок «Соболь» может быть использовано как устройство, которое обеспечивает защиту автономного компьютера, а также сервера или рабочей станции, входящих в состав локальной вычислительной сети.

Электронный замок «Соболь» имеет следующие преимущества:

• имеет сертификаты ФСТЭК и ФСБ России;

• защищает информацию, составляющую государственную тайну;

• помогает в построении прикладных криптографических приложений;

• прост в установке, эксплуатации и настройке;

• поддерживает 64х битные операционные системы Windows;

• поддерживает идентификаторы eToken PRO, iKey 2032 и Rutoken

v.2.0 [17].

Система защиты информации SecretNet

Система SecretNet также разработана компанией «Информзащита». Она обладает широкими возможностями по управлению полномочиями пользователей, значительно дополняет возможности электронного замка «Соболь» по защите от несанкционированного доступа. Выпускаются варианты для сетевого и автономного применения. Главное отличие автономного варианта от сетевого заключается в том, что у него нет средств сетевого централизованного управления защитой.

Для идентификации пользователей система SecretNet может применять как электронный замок «Соболь», так и специальную карту SecretNet TM Card для подключения съемника Touch Memory. Система SecretNet дополняет операционные системы семейства Windows 9x (и MS-DOS в режиме эмуляции), а именно имеет следующие защитные функции:

• поддерживает автоматическую смену пароля пользователя по истечении заданного периода времени;

• поддерживает индивидуальные файлы AUTOEXEC.BAT и CONFIG.SYS для каждого пользователя;

• разграничивает доступ пользователей к программам, файлам, портам и дисководам ПК в соответствии с имеющимися им полномочиями;

• управляет временем работы в системе любого пользователя;

• создает для каждого пользователя ограниченную замкнутую программную среду (список разрешенных для запуска программ);

• автоматически уничтожает данные на магнитных носителях при удалении файлов;

• имеет возможность объединять пользователей в группы для того, чтобы упростить управление их доступом к совместно используемым ресурсам;

• имеет возможность временно блокировать работу ПК и гашение экрана при длительной неактивности пользователя до повторного ввода пароля.

Также благодаря системе защиты SecretNet обеспечивается совместная работа с сертифицированными средствами криптографической защиты информации и множество других функций.

Как видно, SecretNet обладает весьма гибкими средствами администрирования системы защиты и может удовлетворить запросы при практически любом варианте использования ПК группой пользователей. Кроме того, подробнейшая документация значительно облегчает установку и эксплуатацию системы.

Для того чтобы обеспечить контроль целостности на техническом уровне системе SecretNet нужны необходимые дополнительные технические решения. Также следует отметить, что с помощью отладчика опытный хакер теоретически может добраться до ключей, хранимых в памяти контроллера (ЭЗ «Соболь», SecretNet TM Card). При этом изготовить копию ключа не составит труда. [9,17]

Российская компания InfoWatch поставляет комплексное решение InfoWatch Enterprise Solution, предназначенное для выявления и предотвращения утечек конфиденциальной информации, а также обеспечения совместимости с требованиями российских и иностранных нормативных актов. Архитектура комплексного решения InfoWatch носит распределенный характер и ее компоненты доступны также в качестве автономных продуктов.

В состав InfoWatch Enterprise Solution входят два основных модуля — Traffic Monitor и Net Monitor. Первый предотвращает утечку через каналы электронной почты и интернета, а второй — через принтеры и порты рабочих станций. Все эти компоненты являются программными. Между тем компания InfoWatch совместно с «Гелиос Компьютер» предлагают аппаратную реализацию Traffic Monitor – устройство InfoWatch Security Appliance. В результате у заказчика появляется выбор: он может использовать, как программный компонент InfoWatch Traffic Monitor, так и аппаратный модуль InfoWatch Security Appliance [12].

Заключение

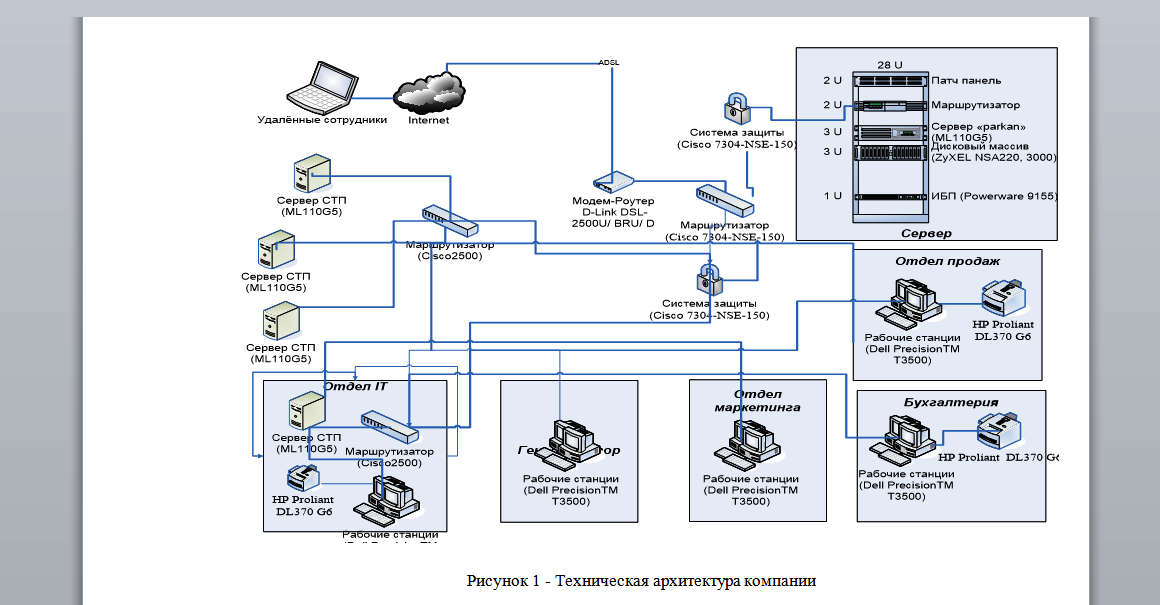

В работе был проведен анализ деятельности компании, выявлены информационные активы, подлежащие защите, оценены угрозы данным активам и риски информационной безопасности. В результате анализа выявлено, что система информационной безопасности нуждается в модернизации, а особенно плохо выполняются мероприятия по защите телекоммуникационных линий и контроль подключения оборудования к линиям.

Применительно к оценке эффективности защиты информации в компьютерной системе для частичного парирования такой условности могут быть выбраны несколько путей, основанных на унификации целей и задач защиты информации. При этом следует подчеркнуть, что полностью парировать указанную условность невозможно, что обусловлено относительностью, присущей самому понятию эффективности.

Первый путь заключается в формировании требований по защите, выполнение которых будет свидетельствовать о достаточности принятых мер. Тогда целью защиты станет достижение условий, при которых указанные требования выполняются. Эффективность защиты в этом случае является мерой приближения к заданным условиям.

Похожие работы

-

63 страниц |2500 ₽

-

45 страниц |600 ₽

-

149 страниц |2500 ₽

-

57 страниц |2500 ₽

-

80 страниц |2500 ₽

-

65 страниц |950 ₽

-

76 страниц |2500 ₽

-

53 страниц |2000 ₽

Работы автора

-

37 страниц |750 ₽

-

67 страниц |1550 ₽

-

44 страниц |800 ₽

-

21 страниц |750 ₽

-

24 страниц |800 ₽