Тема курсовой работы: Протокол SNMP. Методы сетевых атак и защиты

или

Заказать новую работу(фрагменты работы)

| Учебное заведение: | Вузы города Челябинск > Челябинский государственный университет |

| Тип работы: | Курсовые работы |

| Категория: | Компьютерные сети, Программирование |

| Год сдачи: | 2019 |

| Количество страниц: | 19 |

| Оценка: | 4 |

| Дата публикации: | 17.12.2020 |

| Количество просмотров: | 491 |

| Рейтинг работы: |

Оглавление

ВВЕДЕНИЕ.. 3

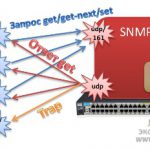

ГЛАВА 1. ОПРЕДЕЛЕНИЕ SNMP. 5

ГЛАВА 2. СЕТЕВЫЕ АТАКИ.. 11

ГЛАВА 3. МЕТОДЫ

ЗАЩИТЫ СЕТЕВЫХ АТАК.. 13

ЗАКЛЮЧЕНИЕ.. 18

СПИСОК ЛИТЕРАТУРЫ... 19

Данная тема актуальна для тех кто учится на программистов в институте и защищает предмет Компьютерные сети.

(фрагменты работы)

В наш век сетевые технологии развиваются с огромной скоростью. Работа передовых организаций плотно связана с внедрением информационных технологий, будь то компьютер на рабочем пространстве менеджера небольшой компании или же корпоративная сеть солидной фирмы системного интегратора. И чем шире организация, тем значимее ее функции, что повышает запросы к компьютерным системам, обеспечивающим выполнение данных функций. Эффективность работы фирмы делается все больше и больше зависимой от свойства работы ее компьютерного и телекоммуникационного оснащения.....

Сетевая атака - воздействие, производимое злоумышленником и нацеленное на реализацию вреда. Воздействие заключается в розыске какой-нибудь уязвимости компьютерной системы с использованием как предназначенных программных средств, так и с поддержкой всевозможных психических приёмов.

Появляется вопрос, что же даёт нарушителю вероятность проникновения в посторонние системы. К причинам, вызывающим уязвимость системы возможно отнести:

открытость системы, вакантный доступ к данным по организации сетевого взаимодействия, протоколам и механизмам защиты;

....

Похожие работы

-

40 страниц |1500 ₽

-

23 страниц |1800 ₽

-

67 страниц |1300 ₽

-

51 страниц |2100 ₽

-

300 ₽

-

24 страниц |300 ₽

-

10 страниц |450 ₽

-

25 страниц |600 ₽