Тема дипломной работы: ВІРТУАЛЬНИЙ МОНІТОРИНГ СИСТЕМ ВИЯВЛЕННЯ ВТОРГНЕНЬ ТА ЗАСОБІВ АНАЛІЗУ ЗАХИЩЕНОСТІ(Анализ существующих систем обнаружения вторжений на виртуальном стенде)

или

Заказать новую работу(фрагменты работы)

| Учебное заведение: | Учебные заведения Москвы > Московский государственный университет (МГУ) > Факультет вычислительной математики и кибернетики |

| Тип работы: | Дипломные работы |

| Категория: | Программирование |

| Год сдачи: | 2021 |

| Количество страниц: | 77 |

| Оценка: | 5 |

| Дата публикации: | 07.07.2021 |

| Количество просмотров: | 325 |

| Рейтинг работы: |

Основной задачей работы является изучить основные теоретические сведения, описывающие системы обнаружения вторжений, рассмотреть методы обнаружения вторжений, провести установку, настройку виртуального стенда, оценить программные средства, которые используются в системах обнаружения вторжений, сравнить использовании инструменты обнаружения вторжений.СПИСОК ТЕРМІНІВ, СКОРОЧЕНЬ ТА ПОЗНАЧЕНЬ

ВСТУП

1.ТЕОРЕТИЧНІ ОСНОВИ ВИЯВЛЕННЯ ВТОРГНЕНЬ

1.1. Поняття систем виявлення вторгнень

1.2. Архітектура систем виявлення вторгнень

1.3. Функції сучасної системи виявлення вторгнень

1.4. Аналіз існуючих систем виявлення вторгнень

1.5. Дослідження методу аномалій.

1.6.Дослідження методу зловживань.

1.7. Класифікація систем виявлення вторгнень

Висновки до розділу 1

2.РОЗРОБКА ФУНКЦІОНАЛЬНОЇ МОДЕЛІ ВІРТУАЛЬНОГО СТЕНДУ

2.1. Постановка задачі.

2.2. Визначення платформи віртуалізації.

2.3. Визначення критеріїв вибору тестованих СВВ

2.4. Аналіз СВВ Snort..

2.5. Аналіз СВВ Suricata.

Висновки до розділу 2

3. СТВОРЕННЯ ВІРТУАЛЬНОГО СТЕНДУ.

3.1. Створення та встановлення віртуального стенду

3.2. Налаштування мережі віртуального стенду

3.3. Встановлення і налаштування СВВ Snort

3.4. Встановлення і налаштування СВВ Suricata .

3.5. Порівняння Snort і Suricata..

Висновки до розділу 3

4. ЕКОНОМІЧНИЙ РОЗРАХУНОК ТА ОХОРОНА ПРАЦІ..

4.1. Техніко-економічні показники.

4.1.1. Розрахунок трудомісткості розробки програмного продукту

4.1.2. Розрахунок собівартості години роботи на ПК

4.1.3. Розрахунок собівартості програмного продукту

4.1.4. Розрахунок вартості (ціни) програмного продукту

4.2. Засоби захисту та охорона праці

4.2.1. Загальні вимоги безпеки при роботі з комп\'ютерною техніко

4.2.2. Розрахунок кількості комп\'ютеризованих робочих місць

4.2.3. Вимоги безпеки перед роботою з комп\'ютером

4.2.4. Розрахунок природного освітлення комп\'ютеризованого робочого місця

4.2.5. Вимоги безпеки під час виконання роботи на комп\'юте

4.2.6. Вимоги безпеки після закінчення роботи з комп\'ютером

4.2.7. Вимоги безпеки в аварійних випадка

ВИСНОВКИ

СПИСОК ВИКОРИСТАНИХ ДЖЕРЕЛ

ДОДАТКИ…

Додаток А. Лістинг команд…

Додаток Б. Архітектура типових систем виявлення вторгнен

Додаток В. Схема віртуального стенду

Додаток Г. Порівняльний аналіз існуючих СВВ…

(фрагменты работы)

Запустимо Snort командою

$ sudo snort -v -i enp0s8 - c / etc / snort /snort.conf -u snort -g snort

Значення параметрів, використовуваних при запуску:

V - використовується для відображення атак на екрані в реальному часі;

I - необхідно для вказання інтерфейсу;

с - необхідно для вказання шляху конфігураційному файлу Snort;

u - вказує на користувача, що запускає Snort;

g - вказує на групу, що запускає Snort;

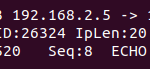

При використанні утиліти ping під час роботи Snort, на екрані будуть з\'являтися повідомлення, як на рисунку 3.11.

Похожие работы

-

64 страниц |1500 ₽

-

83 страниц |2500 ₽

-

84 страниц |2500 ₽

-

118 страниц |600 ₽

-

2500 ₽

-

106 страниц |2500 ₽

-

69 страниц |250 ₽

-

58 страниц |800 ₽