Тема курсовой работы: ОБЗОР БЛОЧНЫХ АЛГОРИТМОВ BLOWFISH, CAST, SAFER

или

Заказать новую работу(фрагменты работы)

| Учебное заведение: | Другие города > ДРУГОЕ |

| Тип работы: | Курсовые работы |

| Категория: | Информационные технологии |

| Год сдачи: | 2015 |

| Количество страниц: | 31 |

| Оценка: | 5 |

| Дата публикации: | 06.07.2017 |

| Количество просмотров: | 711 |

| Рейтинг работы: |

СОДЕРЖАНИЕ

ВВЕДЕНИЕ. 3

1 ОБЗОР БЛОЧНЫХ АЛГОРИТМОВ B LOWFISH , CAST, SAFER. 5

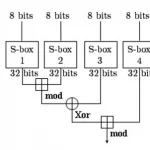

1.1 Описание алгоритма Blowfish. 6

1.2 Описание алгоритма CAST-256 10

1.3 Описание алгоритма SAFER++. 14

Выводы по главе. 18

2 РЕАЛИЗАЦИЯ АЛГОРИТМА ШИФРОВАНИЯ BLOWFISH.. 19

2.1 Алгоритм BLOWFISH на C ++. 19

2.3 Криптостойкость BLOWFISH.. 26

ЗАКЛЮЧЕНИЕ. 28

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ.. 29

(фрагменты работы)

Криптографические методы ЗИ в автоматизированных системах могут применяться как для защиты информации, обрабатываемой в ЭВМ или хранящейся в различного типа ЗУ, так и для закрытия информации, передаваемой между различными элементами системы по линиям связи. Криптографическое преобразование как метод предупреждения несанкционированного доступа к информации имеет многовековую историю. В настоящее время разработано большое количество различных методов шифрования, созданы теоретические и практические основы их применения. Подавляющие число этих методов может быть успешно использовано и для закрытия информации

Похожие работы

-

33 страниц |1200 ₽

-

22 страниц |800 ₽

-

21 страниц |500 ₽

-

33 страниц |2000 ₽

-

150 ₽

-

26 страниц |360 ₽

-

34 страниц |400 ₽

-

77 страниц |1300 ₽

Работы автора

-

34 страниц |1500 ₽

-

57 страниц |2500 ₽