Тема дипломной работы: РАЗРАБОТКА РЕКОМЕНДАЦИЙ ПО ЗАЩИТЕ ЛВС ОРГАНИЗАЦИИ ОТ ВНУТРИСЕТЕВЫХ УГРОЗ

или

Заказать новую работу(фрагменты работы)

| Учебное заведение: | Другие города > ДРУГОЕ |

| Тип работы: | Дипломные работы |

| Категория: | Защита информации, Инженерные сети и оборудование, Информационная безопасность |

| Год сдачи: | 2016 |

| Количество страниц: | 86 |

| Оценка: | 5 |

| Дата публикации: | 01.03.2020 |

| Количество просмотров: | 767 |

| Рейтинг работы: |

ВЫПУСКНАЯ

КВАЛИФИКАЦИОННАЯ РАБОТА

РАЗРАБОТКА РЕКОМЕНДАЦИЙ ПО ЗАЩИТЕ

ЛВС ОРГАНИЗАЦИИ ОТ ВНУТРИСЕТЕВЫХ УГРОЗ

Содержание

Задание на выпускную квалификационную работу (бакалаврскую работу) 4

Введение. 6

1 Анализ комплексной системы

защиты информации ООО «ОРИНТЕКС». 9

1.1 Описание деятельности и

анализ инфраструктуры сети организации. 9

1.2

Анализ текущего уровня защищенности ЛВС ООО «ОРИНТЕКС». 11

1.2.1

Организационно-правовые методы защиты.. 11

1.2.2

Программные методы защиты.. 13

1.2.3

Технические методы защиты.. 15

1.3 Модель

угроз информационной безопасности ООО «ОРИНТЕКС». 17

1.4 Выводы

по разделу. 20

2 Анализ

основных источников угроз информационной безопасности на канальном уровне ЛВС.. 22

2.1

Атаки на протокол DHCP. 22

2.1.1

Подмена DHCP-сервера. 23

2.1.2

Переполнение таблицы DHCP сервера. 24

2.2

Переполнение СAM таблицы.. 25

2.3.1 Вечные выборы.. 27

2.3.2 Исчезновение корня. 27

2.3.3 Слияние-расхождение деревьев. 28

2.3.4 Локализованный отказ в обслуживании. 28

2.3.5 Фильтрация BPDU.. 29

2.3.6 Человек посредине. 29

2.4 ARP-spoofing. 31

2.5

Выводы по главе. 32

3 Механизмы обеспечения безопасности обмена информацией на

канальном уровне ЛВС ООО « ОРИНТЕКС». 33

3.1 Противодействие атакам на DHCP сервер. 35

3.2 Способы обнаружения атак на STP и механизмы защиты от них. 37

3.2.1 Противодействие атакам на STP с помощью функций PortFast и BPDU guard 38

3.3 Методы обнаружения и противодействия

ARP-spoofing. 42

3.4 Защита ЛВС с помощью функции Port

security. 44

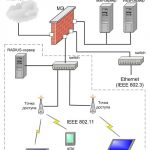

3.5 Защита с помощью IEEE 802.1x. 46

3.6 Разработка рекомендаций по внедрению функций

обеспечения информационной безопасности на канальном уровне ЛВС ООО «ОРИНТЕКС». 50

3.7 Выводы по разделу. 52

4 Технико-экономическое

обоснование проекта. 54

4.1 Оценка

стоимости внедрения проекта. 55

4.2 Расчет

срока окупаемости сети и основные технико-экономические показатели 56

4.3 Выводы

по разделу. 57

Заключение. 58

Список использованных источников. 61

Приложение А... 63

Приложение Б.. 88

(фрагменты работы)

Windows 8, под управлением которой находится большинство рабочих станций, с установленными соответствующими обновлениями, правильно сконфигурированная. Для повышения эффективности системы защиты в перечисленные условия необходимо также добавить исключение физического доступа внешнего злоумышленника к компьютеру, запрет загрузки с дискеты, документально подкрепленный запрет установки «хакерских» программ со стороны внутренних пользователей.

Новые виды атак появляются постоянно, поэтому защита должна быть многоуровневой, включать как программные, так и организационные методы и строиться на противостоянии не конкретной атаке, а классу атак. На текущий момент защита не носит комплексный характер. Скачиваются и устанавливаются не все обновления. Нет ограничений по видам деятельности под определенными операционными системами.

В сети применяются следующие меры защиты:

на рабочих местах пользователей применяются средства разграничения доступа при входе в систему, встроенные в ОС;

на рабочем месте администратора применяются встроенные в ОС средства блокировки сеансов пользователей;

администрирование системы удаленно через Интернет не производится.

Так же в сети применяются средства сетевой защиты:

экранирование внутренней сети путем использования межсетевого экрана. Пропускная способность используемого межсетевого экрана достаточна для данной сети;

Для антивирусной защиты в ЛВС в ООО «ОРИНТЕКС» используется антивирусная программа AVP Kaspersky Corporate Suite. По результатам исследований самого авторитетного международного английского журнала «Virus Bulletin» AVP Касперского замыкает 5-ку лучших антивирусов [17].

Копия программы, используемой в организации, является лицензионной, количество приобретенных лицензий незначительно превышает количество рабочих мест, таким образом, имеется резерв лицензий, и при необходимости увеличить число рабочих станций не потребуется дополнительных закупок. Антивирусные базы обновляются ежедневно на сервере и на рабочих станциях. На рабочие станции обновления рассылаются автоматизировано.

Программа бесспорный лидер по тщательности проверки подозрительных объектов. Антивирус Касперского обнаруживает вирусы в архивированных и упакованных файлах более 1200 форматов, а также лечит файлы форматов ZIP, ARJ, CAB и RAR. Кроме того, компания предлагает круглосуточную техническую поддержку.

Рабочие станции большинства пользователей находятся под контролем резидентного монитора. Антивирус поддерживает различные платформы, в частности все, используемые на предприятии, и имеет сертификаты и лицензии ГТК и ФСБ России.

Таким образом, обеспечиваемый уровень защиты от вирусов можно признать достаточно высоким.

Система обнаружения вторжения (IDS) позволяет выявлять и блокировать попытки взлома ЛВС и оповещать об этом. В настоящее время в ООО «ОРИНТЕКС» такие системы в сети не используются. Необходимость применения IDS и ее место в комплексной системе безопасности возникает по мере развития информационных технологий, которое происходит как на стороне владельца информационной системы, так и на стороне злоумышленника. Межсетевого экрана и антивируса становится недостаточно, если есть вероятность получения контроля над системой (ОС, СУБД) со стороны несанкционированного пользователя.

Следует учитывать, что степень сложности IDS требует соответствующей квалификации обслуживающего ее персонала. С установкой IDS администратор получает еще одну обязанность - необходимость постоянно просматривать журналы протоколирования событий, однако это необходимая малая жертва, благодаря которой он избавит себя от гораздо более серьезных проблем. На настоящий момент для принятия решения о внедрении в систему безопасности системы обнаружения вторжений необходимо сформировать требования к защите, провести обследование рынка таких систем.

Своевременность обнаружения уязвимостей непосредственно связана с уровнем информационной безопасности. Кроме необходимых плановых проверок задача контроля защиты периодически возникает при изменении, обновлении компонентов информационной системы, изменении конфигурации операционной системы и т.п.

В ЛВС на предприятии в настоящий момент средства анализа защищенности не применяются, хотя потребность в них существует. Такие средства облегчают анализ защищенности используемых механизмов обеспечения информационной безопасности. Сканеры безопасности - позволяют установить собственную политику безопасности, автоматизировать анализ уязвимостей и создать отчеты, которые эффективно связывают информацию об обнаруженных уязвимостях с подробными корректирующими действиями на всех уровнях организации. Использование этих средств поможет определить уязвимости на узлах сети и устранить их до тех пор, пока ими воспользуются злоумышленники.

На фоне отсутствия комплексной системы защиты внедрение отдельно взятых систем такого рода, а также систем анализа защищенности, будет являться мерой эпизодического, местного характера и не принесет должного эффекта. Поэтому отсутствие IDS и сканеров безопасности можно рассматривать не как отдельный недостаток существующей системы защиты, а как составляющую проблемы отсутствия комплексной системы защиты.

1.2.3 Технические методы защиты

На предприятии действует пропускной режим. Таким образом, сам доступ на предприятие ограничен.

Помещения, где установлены рабочие станции различных категорий пользователей, запираются на ключ. В обеденный перерыв повышается вероятность несанкционированного доступа в эти помещения, так как не все рабочие закрывают свои кабинеты.

Лучший вариант защиты кабеля – это короба, но, в принципе, подходит любой другой способ, позволяющий скрыть и надежно закрепить провода. Данный пункт на XXXX реализован на достаточно высоком уровне. Кабель хорошо закреплен, расположен довольно высоко, убран в короба.

Серверное помещение предназначено для размещения серверов, активного сетевого оборудования, а так же рабочих станций с целью защиты информации от утечки по цепям побочных электромагнитных излучений и наводок и цепям электропитания, защиты оборудования от воздействия внешнего высокочастотного импульса, а также защиты оборудования и информации от несанкционированного доступа.

На сегодняшний день отсутствуют Государственные стандарты для серверных помещений, однако актуальность защиты остается.

Сетевое оборудование рекомендуется устанавливать в отдельной комнате, доступ в которую имеет строго ограниченный круг лиц [2]. Все это осложнит кражу или подмену информации даже в том случае, если злоумышленник проникнет в комнату, где расположена серверная.

Оборудование серверного помещения с точки зрения безопасности функционирования, выполнено на не достаточно высоком уровне.

Оценивая степень защищенности от различных угроз, нельзя недооценивать ущерб от тривиальной кражи сетевого оборудования, учитывая лишь стоимость оборудования, но не утраченной информации.

Система пожарной сигнализации установлена организацией имеющей соответствующую лицензию и удовлетворяет как требованиям нормативных документов и ГОСТов в области организации пожарной охраны объектов, так и требованиям обеспечения безопасности организации. На предприятии существует собственная охранно-пожарная служба.

Модель угроз информационной безопасности ООО «ОРИНТЕКС»

Рассмотрим угрозы и их источники применительно к наиболее важной информации защищаемой на рассматриваемом объекте.

ООО «ОРИНТЕКС» защищенно от широкого спектра угроз. Поэтому для повышения уровня защищенности целесообразно разработать частную модель угроз, которая подробно представлена в Приложении А, и определить наиболее актуальные для данного организации угрозы. В таблице 1 представлена информация о наиболее актуальных угрозах ООО «ОРИНТЕКС» и коэффициенте их реализуемости в организации.

Таблица 1 – Актуальные угрозы безопасности ООО «ОРИНТЕКС»

№ п/п Тип угроз безопасности ИС Коэффициент реализуемости угрозы

1 Угрозы утечки акустической информации 0,5

2 Угрозы утечки видовой информации 0,35

3 Вывод из строя узлов ПЭВМ, каналов связи 0,5

4 Несанкционированное отключение средств защиты 0,5

5 Стихийное бедствие 0,35

6 Доступ к информации, копирование, модификация, уничтожение, лицами не допущенными к ее обработке 0,5

7 Разглашение информации, копирование, модификация, уничтожение сотрудниками, допущенными к ее обработке 0,35

8 Угроза «Анализ сетевого трафика» с перехватом передаваемой из ИС и принимаемой из внешних сетей информации: 0,5

9 Перехват в пределах контролируемой зоны внешними нарушителями 0,35

10 Перехват в пределах контролируемой зоны внутренними нарушителями. 0,75

11 Угрозы сканирования, направленные на выявление типа или типов используемых операционных систем, сетевых адресов рабочих станций ИС, топологии сети, открытых портов и служб, открытых соединений и др. 0,5

12 Угрозы выявления паролей по сети 0,25

13 Угрозы навязывание ложного маршрута сети 0,5

14 Угрозы подмены доверенного объекта в сети 0,5

15 Угрозы внедрения ложного объекта как в ИС, так и во внешних сетях 0,5

16 Угрозы типа «Отказ в обслуживании» 0,75

Как видно из таблицы 1, и из частной модели угроз представленной в Приложении А, наиболее уязвимым местом является ЛВС ООО «ОРИНТЕКС».

Риск угрозы информационно безопасности ООО «ОРИНТЕКС» вычисляется по формуле (1):

R=P_угр 〖∙R〗_n∙C∙(K_0+K_t)/2∙100%, (1)

,

где: R – численная величина риска реализации угроз ИБ;

Pугр – вероятность реализации хотя бы одной угрозы из всего перечня угроз;

Rn – риск несоответствия требованиям законодательства;

С – ценность актива (0…1);

Ko – вероятность использования организационных уязвимостей;

Kt – вероятность использования технических уязвимостей.

В результате проведения расчетов рисков информационной безопасности на рассматриваемом предприятии, представленных более подробно в Приложении А, для типов объектов среды влияющих на качество защиты конфиденциальной информации получим :

R=0.99∙0.5∙0.6∙(0.5+0.5)/2∙100%=14.984% (2)

Похожие работы

-

2500 ₽

-

71 страниц |2000 ₽

-

64 страниц |3500 ₽

-

80 страниц |2500 ₽

-

60 страниц |3000 ₽

-

80 страниц |250 ₽

-

2500 ₽

-

60 страниц |1500 ₽