Тема курсовой работы: Безопасность баз данных

или

Заказать новую работу(фрагменты работы)

| Учебное заведение: | Другие города > ДРУГОЕ |

| Тип работы: | Курсовые работы |

| Категория: | Базы данных, Защита информации |

| Год сдачи: | 2016 |

| Количество страниц: | 44 |

| Оценка: | 4 |

| Дата публикации: | 08.08.2020 |

| Количество просмотров: | 350 |

| Рейтинг работы: |

В данной работе затрагиваются основные аспекты защиты баз данных, их

реализация на примерах конкретных СУБД, а так же юридическая сторона данного

вопроса.

В курсовой работе, основной целью которой являлось изучение

безопасности баз данных, получены следующие результаты:

·

Рассмотрены основные пути защиты от несанкционированного доступа к

информации циркулирующей в системах обработки данных.

·

Произведена классификация способов и средств защиты информации.

·

Рассмотрены основные направления защиты информации в ЛВС.

·

Рассмотрен порядок управления доступом к информации в локальной

сети и способы повышения безопасности и защиты данных в ЛВС.

СОДЕРЖАНИЕ

|

ВВЕДЕНИЕ |

3 |

|

1 |

5 |

|

1.1 |

5 |

|

1.2 |

7 |

|

1.3 |

8 |

|

2 |

17 |

|

2.1 |

17 |

|

2.2 |

19 |

|

2.2.1 |

19 |

|

2.2.2 |

23 |

|

2.2.3 |

24 |

|

2.2.4 |

25 |

|

3 |

27 |

|

3.1 |

27 |

|

3.2 |

28 |

|

3.2.1 |

28 |

|

3.2.2 |

29 |

|

4 БЕЗОПАСНОСТЬ ДАННЫХ В ORACLE 7 |

33 |

|

4.1 Ограничение |

33 |

|

4.2 Использование пакетов |

35 |

|

5 ЮРИДИЧЕСКАЯ ЗАЩИТА АВТОРСКИХ ПРАВ НА БАЗЫ ДАННЫХ |

40 |

|

ЗАКЛЮЧЕНИЕ |

42 |

|

СПИСОК |

44 |

(фрагменты работы)

1.2 Защита ПК от несанкционированного доступа

Как показывает практика, несанкционированный доступ (НСД) представляет одну из наиболее серьезных угроз для злоумышленно¬го завладения защищаемой информацией в современных АСОД. Как ни покажется странным, но для ПК опасность данной угрозы по сравнению с большими ЭВМ повышается, чему способствуют следующие объективно существующие обстоятельства:

1) подавляющая часть ПК располагается непосредственно в ра¬бочих комнатах специалистов, что создает благоприятные условия для доступа к ним посторонних лиц;

2) многие ПК служат коллективным средством обработки ин¬формации, что обезличивает ответственность, в том числе и за за¬щиту информации;

3) современные ПК оснащены несъемными накопителями на ЖМД очень большой емкости, причем информация на них сохра¬няется даже в обесточенном состоянии;

4) накопители на ГМД производятся в таком массовом количе¬стве, что уже используются для распространения информации так же, как и бумажные носители;

5) первоначально ПК создавались именно как персональное средство автоматизации обработки информации, а потому и не оснащались специально средствами защиты от НСД [2].

В силу сказанного те пользователи, которые желают сохранить конфиденциальность своей информации, должны особенно позабо¬титься об оснащении используемой ПК высокоэффективными средствами защиты от НСД.

Основные механизмы защиты ПК от НСД могут быть представ¬лены следующим перечнем:

1) физическая защита ПК и носителей информации;

2) опознавание (аутентификация) пользователей и используемых компонентов обработки информации;

3) разграничение доступа к элементам защищаемой информации;

4) криптографическое закрытие защищаемой информации, хранимой на носителях (архивация данных);

5) криптографическое закрытие защищаемой информации в процессе непосредственной ее обработки;

6) регистрация всех обращений к защищаемой информации. Ниже излагаются общее содержание и способы использования перечисленных механизмов [3].

4 БЕЗОПАСНОСТЬ ДАННЫХ В ORACLE 7

4.1 Ограничение доступа

Если мы уверены, что подключаться к нашей базе данных могут лишь уполномоченные пользователи и что они могут запускать только те модули, на выполнение которых им явно предоставлено право, то нужно подумать о следующем уровне безопасности — ограничении доступа этих пользователей к данным[8].

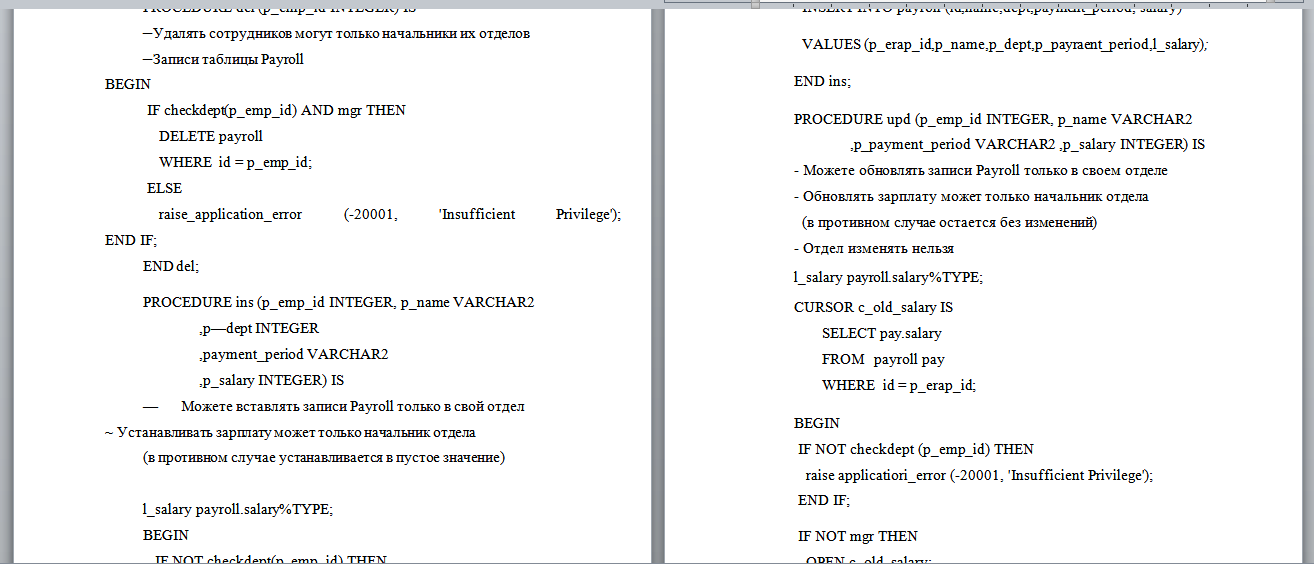

Огромным шагом вперед в обеспечении безопасности данных стало введение ролей в Oracle7. До Oracle7 каждому пользователю приходилось явно предоставлять права доступа к каждому объекту базы данных, который ему разрешено было использовать. Этот процесс упрощается за счет того, что доступ к совокупности объектов предоставляется роли, а затем право на использование этой роли предоставляется соответствующим лицам. С помо¬щью команды GRANT мы можем предоставить пользователям право выпол¬нять над объектами БД (например, над таблицами) операции SELECT, INSERT, UPDATE и DELETE. Однако само по себе это не обеспечивает значительной гибкости. Мы можем ограничить доступ пользователей частя¬ми таблицы, разделив ее по горизонтали (ограничив пользователя опреде-ленными строками), по вертикали (ограничив его определенными столбца¬ми) или и по горизонтали, и по вертикали. Как это сделать?

Рассмотрим на примере таблицы 1. Мы не хотим, чтобы все пользователи видели столбец SALARY, и желаем ограничить доступ пользователей так, чтобы они могли видеть только записи о сотрудниках их отдела.

Таблица1 - PAYROLL

ID NAME

DEFT PAYMENT_PERIOD

SALARY

1 JONES 10 WEEKLY

120

2 K1RKUP 10 MONTHLY 900

3 DAVIES

10 WEEKLY 150

4 ARMSTRONG 20 MONTHLY

1030

5 KEMP 20 MONTHLY 1005

6 FISHER

30 WEEKLY 150

Мы можем определить представление и предоставить пользователям доступ к этому представлению, а не к базовой таблице (PAYROLL). Они смогут запрашивать данные этой таблицы лишь через представление, которое ограничивает их доступ. Определение такого представления приведено ниже.

5 ЮРИДИЧЕСКАЯ ЗАЩИТА АВТОРСКИХ ПРАВ НА БАЗЫ ДАННЫХ

Вопросы правовой защиты программ для ЭВМ и базы данных от незаконного использования являются очень актуальными в настоящий момент. Для иллюстрации этого приведем несколько фактов. По данным Ассоциации производителей компьютерного обеспечения, уровень компьютерного пиратства в России составляет 94%. Уровень пиратства в странах Запада существенно ниже: в Германии - 50%, в США - 35%. По данным МВД РФ, потери российского бюджета от неуплаты налогов продавцами компьютерных программ составляют 85 млн. долл. Деньги, полученные от продажи, часто уходят в распоряжение криминальных структур. Кроме того, 105 млн. долл. теряют российские предприятия. В области разработки компьютерных программ и баз данных в стране работает около шести тысяч фирм, обеспечивающих занятость более 200 тыс. человек. Данной сфере производства грозит стагнация - программисты попросту теряют стимулы к созданию новых передовых программных продуктов.

Признание права – первый из перечисленных в п. 1 ст. 18 Закона РФ «О правовой охране программ для ЭВМ и баз данных» способов защиты авторских прав. Этот способ защиты играет в основном превентивную роль и служит установлению определенности во взаимоотношениях субъектов гражданского права. Признание права как способ защиты применяется, когда оспаривается или отрицается принадлежность определенному лицу исключительных авторских прав на программу для ЭВМ или базу данных. Признание права как средство его защиты может быть реализовано лишь в судебном порядке путем подтверждения наличия или отсутствия у лица отдельных авторских правомочий или их совокупности.

П. 1 ст. 17 Закона РФ «О правовой охране программ для ЭВМ и баз данных» определяет нарушителя авторского права как физическое или юридическое лицо, которое не выполняет требований настоящего закона в отношении исключительных прав правообладателей, в том числе ввозит в Российскую Федерацию экземпляры программы для ЭВМ или базы данных, изготовленные без разрешения их правообладателя. Это может выражаться в присвоении авторства, осуществлении перечисленных в ст. 10 Закона РФ «О правовой охране программ для ЭВМ и баз данных» действий без разрешения правообладателя и т. д. Отдельное выделение импорта экземпляров программы для ЭВМ или базы данных, изготовленных без разрешения их правообладателей объясняется тем, что в государстве, где данные экземпляры были изготовлены, это действие может считаться законным и не влекущим ответственности [10].

Похожие работы

-

27 страниц |1000 ₽

-

25 страниц |500 ₽

-

210 ₽

-

600 ₽

-

30 страниц |700 ₽

-

40 страниц |1876 ₽

-

49 страниц |1800 ₽

-

81 страниц |900 ₽

Работы автора

-

21 страниц |750 ₽

-

37 страниц |750 ₽

-

67 страниц |1550 ₽

-

24 страниц |800 ₽

-

72 страниц |1500 ₽